Zuletzt aktualisiert am 14. Januar 2022

Die meisten großen Firmen oder Konzerne – aber auch immer mehr Mittelständler – benutzen in ihrer IT-Abteilung ein Ticketsystem, um noch agileres Arbeiten zu gewährleisten. Eins der weltweit meistgenutzen Ticket-Tools ist hierbei “Jira Cloud” von Atlassian.

Auch wir sind von Jira Cloud absolut überzeugt, daher fiel uns die Wahl unseres Ticketsystems nicht schwer.

Einer der ersten Schritte war bei Einführung, einen SAML Single-Sign-On einzurichten.

Um SAML Single-Sign-On nutzen zu können, müsst ihr „Atlassian Access“ abonnieren und einen von Atlassian unterstützten Identitätsprovider wie z. B. Azure Active Directory nutzen.

Das erwartet dich:

- Was ist SAML Single-Sign-On?

- Voraussetzungen für die Nutzung von SAML SSO für Jira Cloud Produkte

- Einrichtung von SAML SSO via Azure Active Directory (AAD)

- Automatische SAML SSO-Konfiguration

- Manuelle SAML SSO-Konfiguration

- User- und Gruppenprovisionierung

Was ist SAML Single-Sign-On?

SAML steht für “Security Assertion Markup Language“. Dabei handelt es sich um einen offenen XML-Standard, welcher zum Austausch von Authentifizierungs- und Autorisierungsinformationen benutzt werden kann. SSO ist die Abkürzung für „Single-Sign-On“.

SAML SSO erlaubt den Anwendern, sich mit nur einer Anmeldung (Authentifizierung) bei verschiedenen Webseiten anzumelden (vorausgesetzt, man ist dazu „autorisiert“). Im Falle von Jira bedeutet das also, dass man sich bei dem Wechsel innerhalb der verschiedenen Atlassian-Produkte nicht erneut anmelden muss (z. B. zwischen Jira ServiceDesk und Confluence).

Voraussetzungen für die Nutzung von SAML SSO für Jira Cloud Produkte

Um SAML SSO bei Jira Cloud nutzen zu können, sind folgende Voraussetzungen zu beachten:

1. Organisation anlegen

Siehe Confluence | Set up an Atlassian organization

2. Verifizierung der Domäne

Damit ist sichergestellt, dass die Domäne einem selbst gehört.

Siehe Confluence | Verify a domain for your organization

3. “Atlassian Access“ als zusätzliches Produkt hinzufügen

Via „Abonnements verwalten“ – Klicke auf „Fügt weitere Atlassian Produkte hinzu“ und suche nach „Atlassian Access“.

4. Anlage eines „Breaking-Glass-Account“ (bzw. Notfall-Account)

- Dieser muss sich von der Domain unterscheiden, welche für die Verifizierung genutzt wurde (z. B. wenn die Domain „company.com“ verifiziert wurde, könnte die Mailadresse für den „Breaking-Glass-Account“ emergency@company.de lauten. Im Falle, dass bei der SSO-Aktivierung etwas schief läuft, kann dieser Account genutzt werden.

- Dann den Breaking-Glass-Account zum Org- und Site-Admin hochstufen.

5. Einen von Atlassian unterstützten „Identitätsprovider“ nutzen.

Stand 10/2020 sind dies:

- Azure Active Directory (AAD)*

- AD FS

- Google Cloud

- Idaptive

- Oath0

- Okta

- OneLogin

(Dieser Artikel beschreibt ausschließlich die Einrichtung via Azure Active Directory (AAD))

Einrichtung von SAML SSO via Azure Active Directory (AAD)

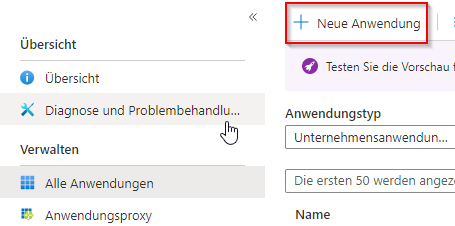

1. Anmeldung bei “Azure Active Direcotry (AAD)“ (https://aad.portal.azure.com/) mit einem Azure AD-Administrator-Account. In der linken Navigationsleiste „Azure Active Directory“ wählen und zu „Unternehmensanwendungen“ navigieren.

2. „Neue Anwendung“ auswählen.

3. Nach „Atlassian Cloud“ suchen und die Anwendung erstellen.

Atlassian Cloud bietet 2 Möglichkeiten an, die SAML SSO-Konfiguration vorzunehmen:

1. Automatische Konfiguration

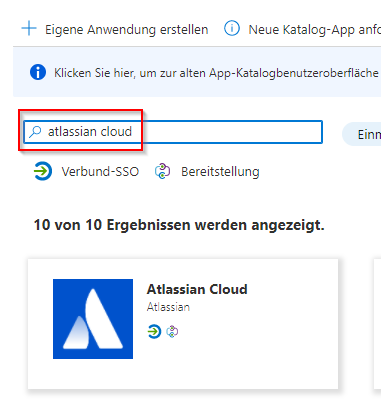

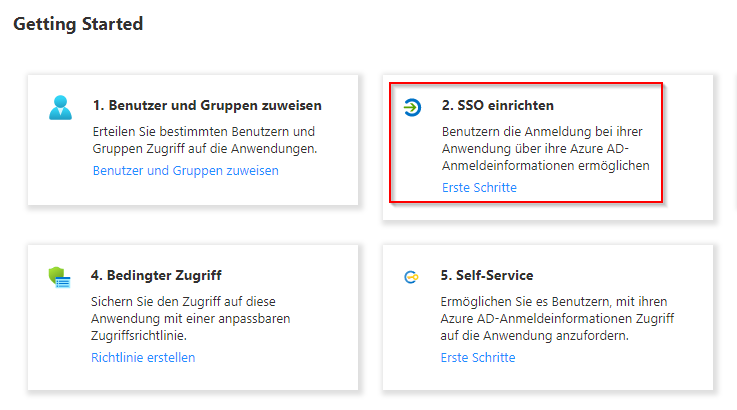

1. Die Unternehmensanwendung „Atlassian Cloud“ wählen und – „SSO einrichten“. Als Browser Chrome nutzen (kein Inkognito-Fenster, da darüber die Installation der Erweiterung nicht funktioniert).

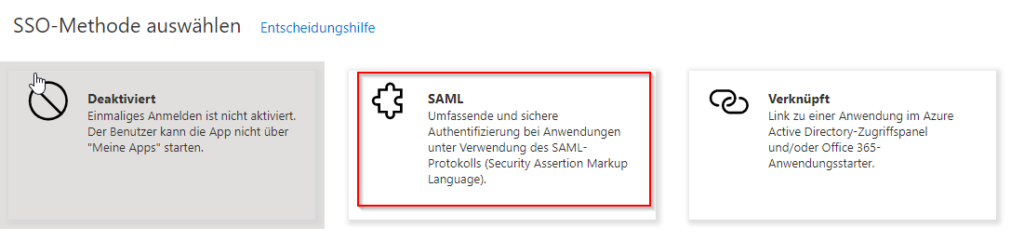

2. Wähle SAML.

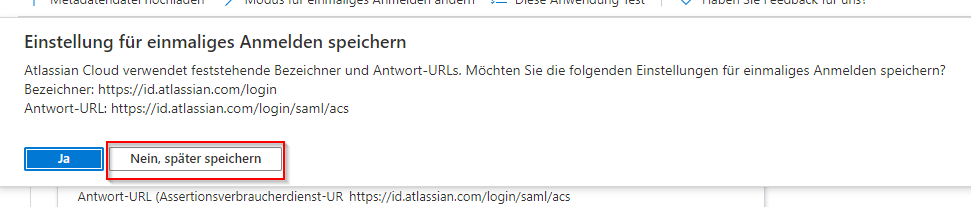

3. Das Popup „Einstellung für einmaliges anmelden speichern“ mit „Nein, später speichern“ beantworten.

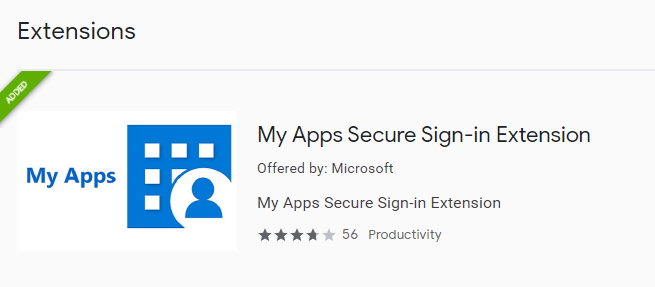

4. Die Erweiterung kann mit einem Klick auf „Erweiterung installieren“ installiert werden.

5. Alternativ kann die App über den Chrome Web Store manuell installiert werden:

Chrome Webstore -> nach „my apps secure sign-in extension” suchen

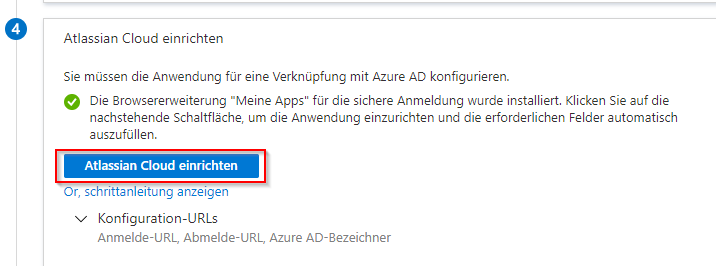

6. Nachdem die Erweiterung installiert ist, ist unter dem Menüpunkt 5 der Button „Atlassian Cloud einrichten“ aktiv.

Diesen anklicken und darauf in folgendem Fenster mit deinem Jira-Administrator-Konto anmelden.

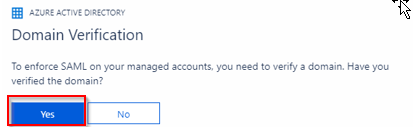

7. Prüfe und bestätige, dass die Domänen-Verifizierung erfolgt ist und bestätige mit „Ja“.

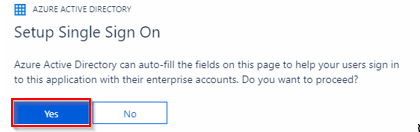

8. Bestätige, dass das SSO-Setup automatisch erfolgen soll.

9. Nach einigen Sekunden solltest Du eine Meldung erhalten, dass das Setup erfolgreich war und getestet werden kann. Wenn dein User bereits in Atlassian vorhanden ist, kann direkt mit dem User getestet werden.

Für den Fall, dass die automatische Konfiguration nicht funktioniert – was ab und zu vorkommen kann – ist diese auch manuell möglich.

Im Folgenden findest Du die einzelnen Schritte für den manuellen Weg.

2. Manuelle Konfiguration

1. Die Unternehmensanwendung „Atlassian Cloud“ wählen und – „SSO einrichten“. Als Browser Chrome nutzen (kein Incognito-Fenster, da darüber die Installation der Erweiterung nicht funktioniert).

2. Wähle „SAML“.

3. Das Popup „Einstellung für einmaliges anmelden speichern“ mit „Nein, später speichern“ beantworten.

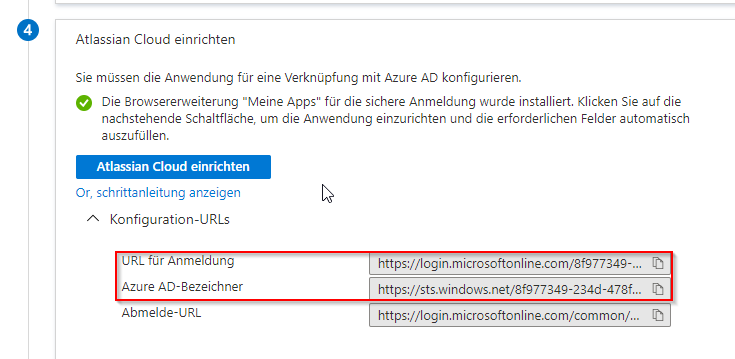

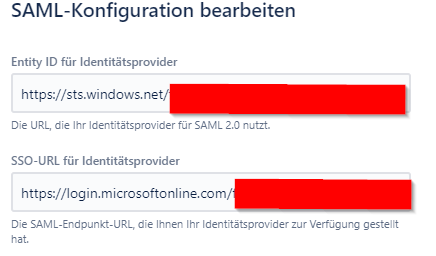

4. Die beiden Werte „URL für Anmeldung“ und „Azure AD-Bezeichner“ werden im nachfolgenden Schritt benötigt.

5. Wechsle nun zum Atlassian Admin Portal und „Sicherheit“ – „SAML Single Sign-On“ – „SAML Konfiguration hinzufügen“

Trage folgende Werte ein (siehe Werte aus vorherigem Schritt):

URL für Anmeldung = Entity ID für Identitätsprovider

Azure-AD-Bezeichner = SSO-URL für Identitätsprovider

(Das Fenster nicht schließen)

6. Nun im Azure-Portal unter dem Punkt „SAML-Signaturzertifikat“ das Base64-Zertifikat downloaden.

7. Das Zertifikat im Notepad öffnen und den kompletten Inhalt in der SAML-Konfiguration unter „öffentliches x509 Zertifikat hinzufügen“.

Die Konfiguration nun speichern.

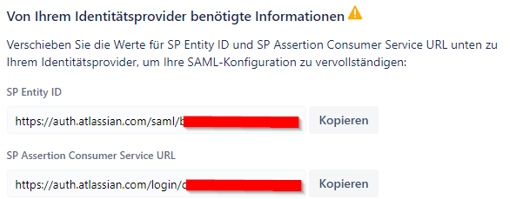

8. Jetzt erscheint folgende Meldung:

“Nur noch ein Schritt mehr!

Ihre Benutzer können sich nicht mit dem SAML-Single-Sign-On anmelden, bis Sie die Werte für die SP Entity ID und die SP Assertion Consumer Service URL zu Ihrem Identitätsprovider kopiert haben.“

9. SAML SSO kann sowohl im IDP initiierten Modus oder im SP initiierten Modus arbeiten.

IDP bedeutet in unserem Fall, dass nach der Konfiguration via https://portal.office.com die App – „Atlassian Cloud“ aufgerufen werden kann.

SP erlaubt die die SAML SSO Anmeldung direkt über den Instanz-Namen, z. B. https://<instancename>.atlassian.net.

Empfehlung: Aktiviere beide Modi

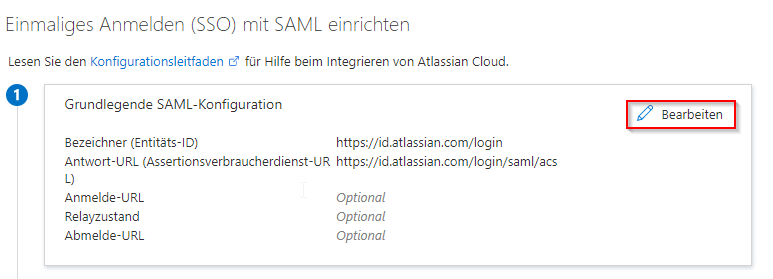

10. Für IDP sind 3 Schritte nötig. Dazu im AAD unter „Grundlegende SAML-Konfiguration“ auf „Bearbeiten“ klicken.

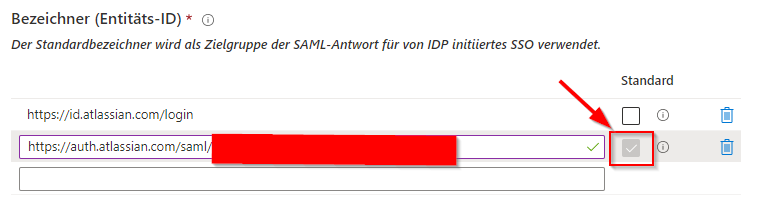

11. Kopiere die „SP Entity ID“ von Atlassian in das Feld „Bezeichner (Entitäts-ID)“. Setze zudem diesen Wert als Standard.

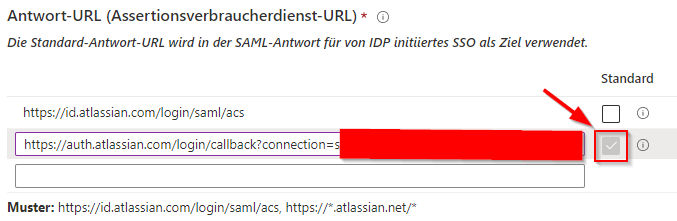

12. Kopiere die „Assertion Consumer Service URL“ von Atlassian in das Feld

„Antwort-URL (Assertionsverbraucherdienst-URL)“. Setze zudem diesen Wert als Standard.

13. Login-Link der Cloud-Instanz in das Feld „Relayszustand“ eintragen. Syntax. (https://<instancename>.atlassian.net)

14. Jetzt bitte Daten zwischenspeichern!

15. Für den SP initiierten Modus füge zusätzlich noch die „Instanz-URL“ in das Feld „Anmelde-URL“ ein.

Jetzt Daten speichern.

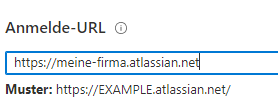

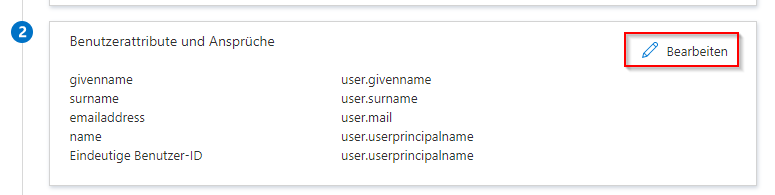

16. Atlassian Cloud erwartet eine bestimmte SAML-Attributs-Konfiguration. Um diese anzupassen, bei „Benutzerattribute und Ansprüche“ auf „Bearbeiten“ klicken.

17. Der „Namens-Identifier“ muss von user.userprincipalname auf user.mail geändert werden.

18. Die Attribut-Mapping’s sollten dann wie hier dargestellt aussehen:

19. Nun kann getestet werden.

Stelle sicher, dass die Kennung mit welcher getestet wird, in Atlassian Cloud angelegt ist.

20. IDP Modus Testen: https://portal.office.com aufrufen und unter „Apps“ – „Atlassian Cloud“ wählen.

Der Login sollte nun automatisch erfolgen

21. SP Modus Testen:

Rufe direkt die Instanz in einem Browser auf (https://<instancename>.atlassian.net). Die Anmeldung sollte nun nach Eingabe der Mailadresse direkt funktionieren.

Nach dem Setup müssen die User allerdings noch immer manuell in Atlassian angelegt werden – auf Dauer macht das natürlich keinen Spaß.

Die Lösung dafür lautet „User-Provisionierung“.

Die Provisionierung erlaubt, dass User und Gruppen aus dem AAD nach Atlassian Cloud synchronisiert werden.

User- und Gruppenprovisionierung

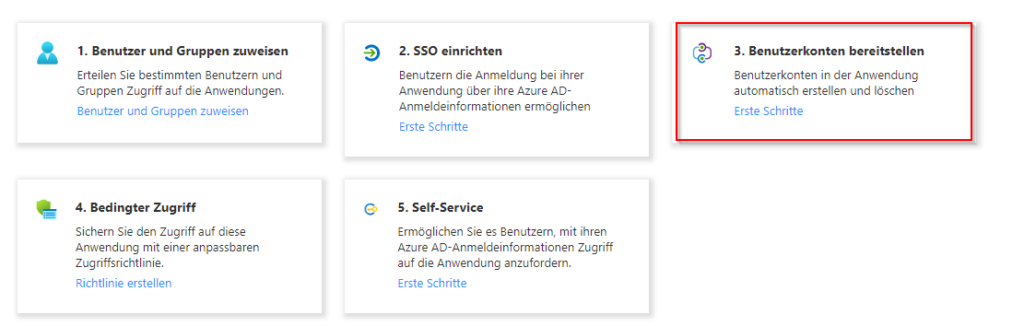

1. Zurück im AAD in der „Unternehmensanwendung“ unter „Atlassian Cloud“ den Punkt „Benutzerkonten bereitstellen“ anklicken.

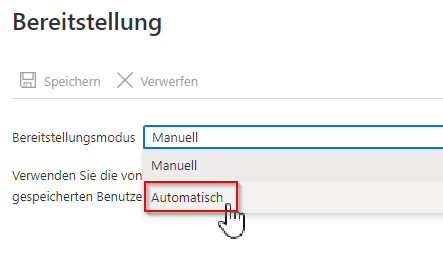

2. Den Bereitstellungsmodus auf „Automatisch“ ändern.

3. Wieder zurück im Atlassian Administrationsbereich ein Verzeichnis anlegen:

„Verzeichnis“ – „Benutzerbereitstellung“ – „Verzeichnis erstellen“.

4. Einen Namen für das Verzeichnis eintragen.

5. Anschließend erhält man die „Verzeichnis-Basis-URL“ und den „API-Schüssel“, welche kopiert werden müssen. Es ist zu empfehlen, die Schüssel in einem Passwort-Tresor zu hinterlegen.

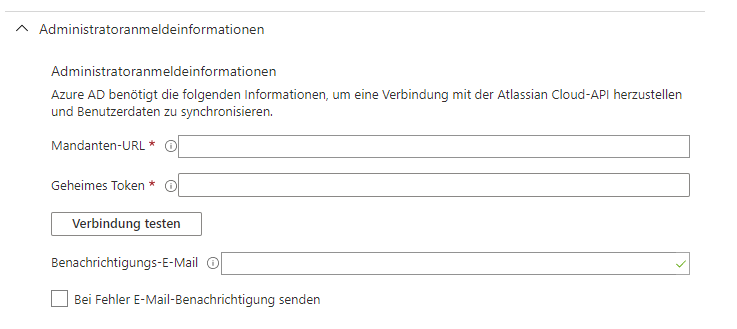

6. Zurück im AAD müssen die im vorherigen Schritt kopierte URL und der Schlüssel eingetragen werden.

Mandanten-URL = Verzeichnis-Basis-URL

Geheimes Token = API-Schlüssel

Anschließend mit „Verbindung testen“ prüfen, ob der Connect aufgebaut werden kann.

7. Die „Zuordnungen“ auf den Standard-Werten belassen.

8. Den Bereitstellungsstatus auf „Ein“ stellen und den Bereich auf „Nur zugewiesene Benutzer und Gruppen synchronisieren“ setzen.

9. Die Konfiguration speichern.

Es werden noch keine User und Gruppen synchronisiert. Die zu synchronisierenden User- und Gruppen müssen noch definiert werden.

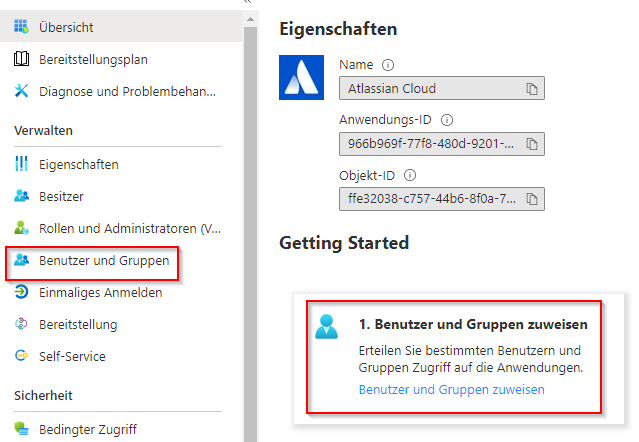

10. Zurück auf der Startseite von „Atlassian Cloud“ im AAD entweder auf „Benutzer und Gruppen zuweisen“ klicken, oder in der linken Navgiationsleiste „Benutzer und Gruppen“ auswählen.

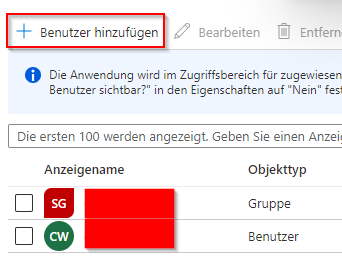

11. Über „Benutzer hinzufügen“ können nun Benutzer oder auch Gruppen hinzugefügt werden.

Die Gruppenmitglieder werden automatisch synchronisiert (verschachtelte Gruppen funktionieren allerdings nicht).

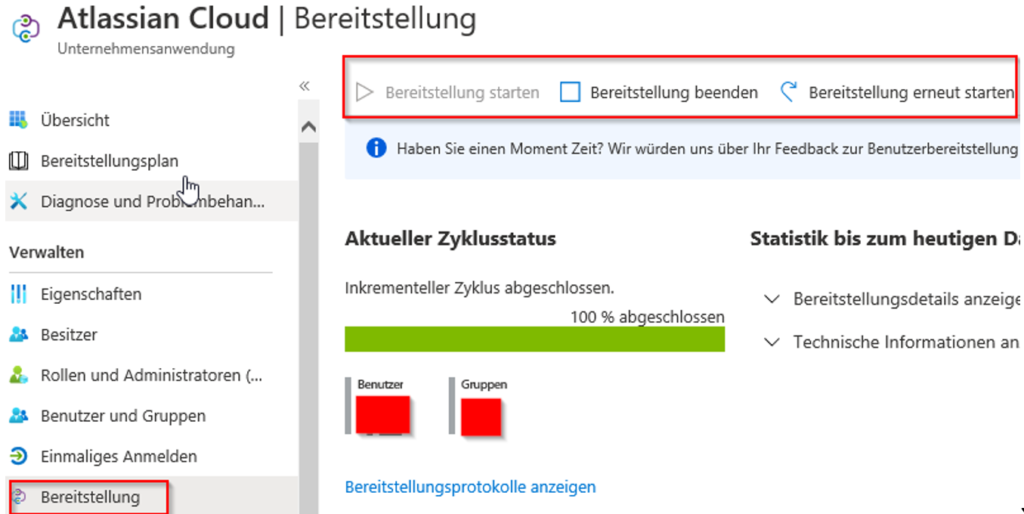

12. Über „Bereitstellung“ kann die Bereitstellung gestartet, gestoppt oder bearbeitet werden.

Über das Bereitstellungsprotokoll kann das Log ausgewertet werden.

13. Nach erfolgreicher Provisionierung sind die User / Gruppen in Atlassian zu finden.

Wissenswert

Das Alles ist dir jetzt viel zu kompliziert bzw. hast Du weder Zeit noch Nerven, dich selbst damit auseinanderzusetzen? Dann komm gerne auf uns zu, wir unterstützen dich beim Einrichten deines SAML-Single-Sign-On oder anderen Themen, rund um das Thema Cloud Computing.